以太坊名称服务(ENS)首席开发人员尼克·约翰逊(Nick 约翰逊)提醒了加密用户,涉及Google基础架构的一种新形式的网络钓鱼骗局。约翰逊在X上的一篇文章中解释了骗子如何利用Google基础架构中的漏洞。

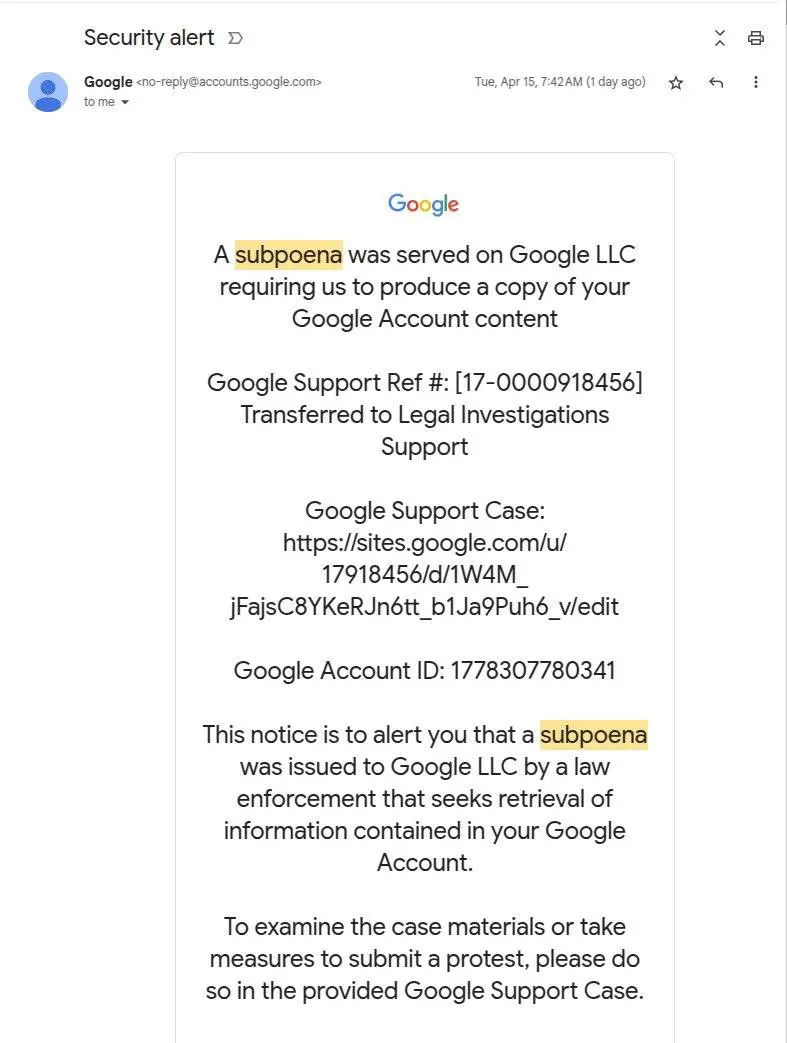

根据Johnson,Scammers可以发送有效的邮件,告知用户传票已在Google上提供给他们的Google帐户。该安全警报看起来完全真实,要求用户抗议传票或检查案例材料。

他说:

“首先要注意的是,这是一封有效的签名电子邮件 - 确实是从[电子邮件保护]。它通过DKIM签名检查,Gmail在没有任何警告的情况下显示它 - 甚至将其与其他合法的安全警报进行了对话。”

用户单击电子邮件中的链接后,他们必须签署所谓的支持页面。但是,支持门户网站com.google.com作为其URL,是一种欺骗用户认为它是真实的策略。根据约翰逊的说法,这个虚假的支持页面可能是骗子收获用户登录证书的网站钓鱼网站。

ENS开发人员指出,漏洞可能会保留,特别是因为Google拒绝采取行动。因此,对于用户而言,重要的是要了解和保护自己。

骗子利用Google网站创建假支持页面

同时,约翰逊解释了糟糕的演员如何创建了看起来真实的假Google支持页面。据他说,sites.google.com是科技巨头的旧产品,允许用户在Google.com子域上托管其内容。

他指出,该产品允许涂抹和嵌入,这就是骗子能够在Google子域上构建凭证收获网站并在Google Team删除较旧版本时上传新的。

约翰逊说:

“ Google很久以前意识到,在Google.com上托管公众,用户指定的内容是一个坏主意,但Google网站一直存在。”

但是,他指出,解决此问题的唯一解决方案是让Google禁用其Google网站的纸条和任意嵌入,因为这使该产品成为骗子的强大网络钓鱼工具。

向Google报告错误报告

有趣的是,骗子通过利用Gmail中的错误来生成虚假的安全警报电子邮件。约翰逊在对电子邮件的分析中指出,诸如“ privateemail.com”发送的电子邮件标头诸如“ privateemail.com”发送的线索,收件人是'me@blah',以及网络钓鱼消息下方的空白空间。

据他说,诈骗者通过为我@domain创建一个Google帐户来做到这一点。之后,他们使用网络钓鱼电子邮件,Whitespace和“ Google Legal支持”中的文本创建了一个Google OAuth应用程序。

一旦完成此操作,他们就授予了OAuth应用程序访问其“ Me@…” Google帐户的访问权限,使他们可以从Google生成安全警报消息到ME@email。他们将此安全警报转发给所有潜在目标。

由于Google生成了原始的安全警报电子邮件,因此它使用有效的DKIM密钥签名,绕过了所有安全检查,并在用户收件箱中显示为合法消息。

但是,约翰逊说,他向Google提交了有关该错误的报告,但这家技术巨头决定不解决该问题。取而代之的是,Google安全团队关闭了报告,并指出该功能“按预期工作”,这意味着他们不认为这是一个错误。

同时,剥削骗子的报告利用Google漏洞来窃取用户的信息,突显了加密用户面临的多种威胁。仅几天前,安全专家声称黑客正在使用InfoStealers恶意软件从浏览器中窃取用户凭证。

加密大都会学院:即将推出 - 一种新的方式,在2025年通过DEFI赚取被动收入。了解更多

No comments yet